Site de recettes de cuisine

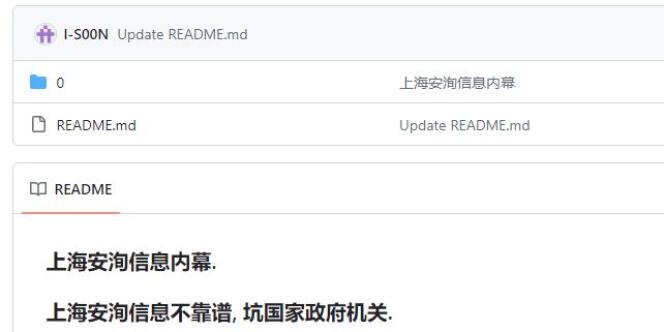

C’est un grand pot-pourri de documents internes, de discussions et de présentations commerciales. Vendredi 16 février, un internaute anonyme a mis en ligne, sur le site de partage de code informatique GitHub, des centaines de pages liées à une entreprise chinoise, i-Soon. Une société plutôt discrète, mais dont les liens avec le ministère de la sécurité publique chinoise sont avérés : elle fait partie depuis 2019 de ses « fournisseurs officiels ».

Fournisseur de quoi, exactement ? Ces documents commerciaux (dont l’authenticité, impossible à confirmer totalement, est néanmoins très probable, au vu de leur nature et de leur volume) décrivent un petit arsenal de produits de cyberespionnage : une plate-forme de surveillance et de piratage de différents réseaux sociaux, des systèmes d’accès et de prise de contrôle d’ordinateurs et de téléphones, ou encore des boîtiers physiques censés permettre d’explorer un réseau une fois connecté au Wi-Fi local.

« On voit que ce sont surtout des outils de surveillance et d’analyse », note le chercheur en sécurité informatique Soufiane Tahiri, qui a publié de premières études des fichiers. « C’est la boîte à outils d’un prestataire auquel on a principalement fait appel pour des attaques “locales”, en Asie. On voit, par exemple, dans certaines captures d’écran qu’ils ont facturé l’équivalent de 55 000 euros pour un piratage du ministère vietnamien de l’économie. Ce n’est pas une équipe d’élite, ce qui n’enlève rien à son pouvoir de nuisance. »

Les documents listent aussi une série de victimes présumées de piratages, parfois avec des détails sur le type de données qui leur auraient été volées. Une institution française y figure : Sciences Po. Les documents affirment que des employés d’i-Soon auraient piraté des boîtes e-mail de Vincent Fertey, l’ancien responsable du programme Europe-Asie de Sciences Po, et de Jean-Louis Rocca, qui y enseigne la sociologie de la Chine contemporaine. L’établissement explique au Monde être « en lien avec les autorités compétentes pour établir les faits et les suites à donner ».

Les autres victimes présentées balayent un large éventail des centres d’intérêt classiques du renseignement chinois : des entreprises de télécommunications en Birmanie, à Taïwan et à Hongkong, de grandes institutions indiennes, coréennes, thaïlandaises ou vietnamiennes… Autant de cibles qui coïncident avec celles habituellement visées par APT 41, le groupe de hackeurs de l’Etat chinois également connu sous le nom de Double Dragon. APT 41 opère à la fois une activité criminelle classique – détournement d’argent, rançon, blanchiment… – et travaille en parallèle pour les services de sécurité chinois, avec un système de sous-traitance complexe.

Il vous reste 32.44% de cet article à lire. La suite est réservée aux abonnés.

Aucun commentaire n'a été posté pour l'instant.